En utilisant un langage secret, tu essaies de crypter des textes pour que celui qui les voit essaie de les décrypter. Pour décrypter un langage secret, tu devras chercher la bonne clé sous forme de codage.

Il y a bien sûr de nombreux codes secrets pour créer (et décrypter) un langage secret. Certains sont bien sûr plus difficiles à décrypter que d’autres. Mais nous avons trouvé intéressant de découvrir les codes secrets les plus utilisés. Découvre-les rapidement !

🤐 ROT13

L’un des codes secrets les plus utilisés est le ROT13, également connu sous le nom de rotation de César. Avec le ROT13, chaque lettre du langage secret est remplacée par la lettre qui se trouve 13 places plus loin dans l’alphabet. Un F deviendra un S et un X peut être remplacé par un K. Tu peux trouver toutes les possibilités ci-dessous :

| A | B | C | D | E | F | G | H | I | J | K | L | M |

| N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

Comme exemple ci-dessous, nous avons converti le mot « geocaching » en langage secret ROT13 :

| G | E | O | C | A | C | H | I | N | G |

| T | R | B | P | N | P | U | V | A | T |

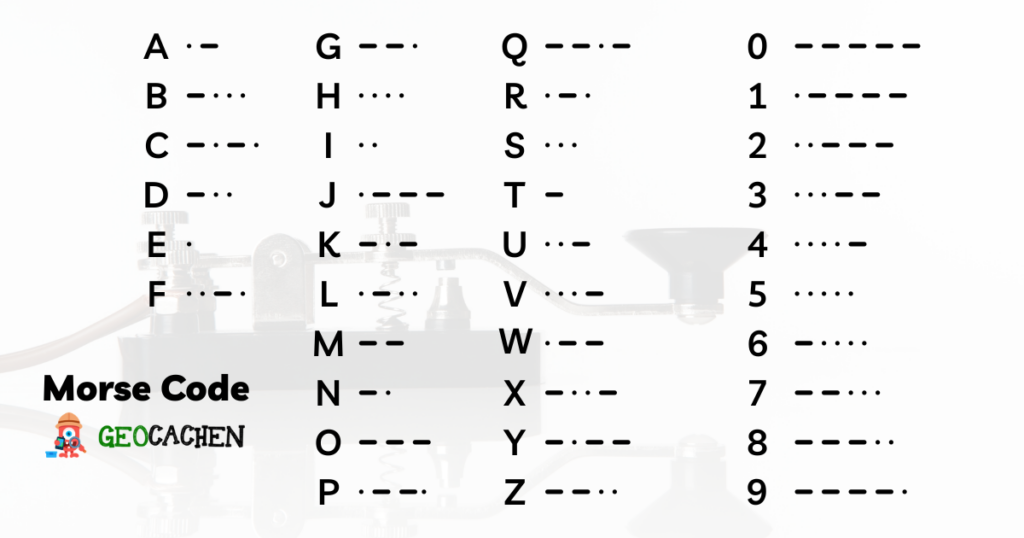

🤐 Morse

Le code Morse est en fait un code de communication qui consiste en des signaux longs et courts. Au XIXe siècle, le Morse était utilisé pour transmettre des messages via le télégraphe. En combinant ces signaux les uns avec les autres, un alphabet Morse complet est apparu, dans lequel les lettres, les chiffres et les signes de ponctuation sont représentés par ces signaux courts et longs. Bien sûr, le Morse peut également être noté : les signaux courts sont représentés par un point et les signaux longs par un trait. C’est un code secret très populaire car tu peux aller encore plus loin : tu peux travailler avec des sons, des points et des traits, des signaux courts et longs, …

🤐 chiffre de Vigenère

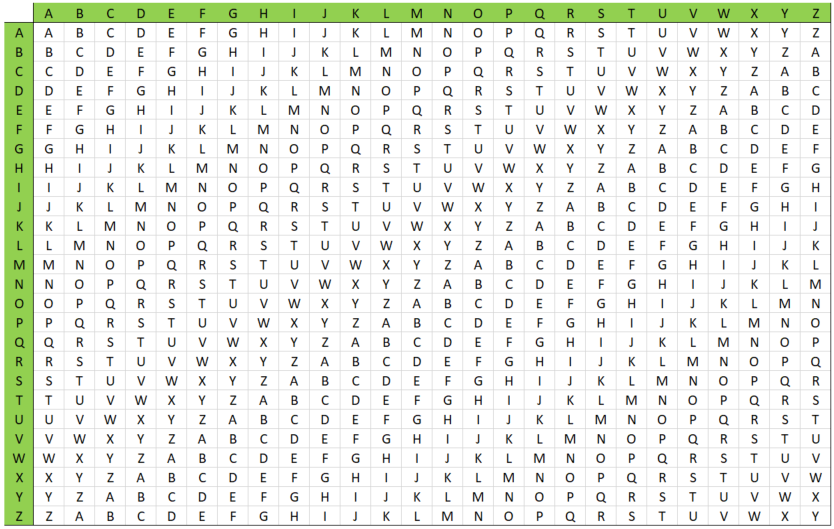

Le code secret suivant dans la liste est le chiffre de Vigenère. Beaucoup de gens considèrent le chiffre de Vigenère comme difficile, mais une fois que tu connais le principe de ce code secret, cela devient en fait assez simple. Il est bon de savoir que pour ce code secret, tu as besoin d’une table de substitution, également connue sous le nom de Tabula recta: une matrice dans laquelle tu peux retrouver l’alphabet plusieurs fois:

En plus de la Tabula recta, tu as également besoin d’un mot-clé, sans lequel tu n’es en fait rien. Ce mot-clé est écrit sous le texte crypté et répété de sorte qu’il y ait une lettre du mot-clé sous chaque lettre du texte crypté. Ensuite, tu vas sur la ligne horizontale (dans ce cas, la ligne verte) dans la Tabula recta jusqu’à la lettre du mot-clé : ci-dessous, tu cherches la lettre du texte crypté et tu regardes la lettre correspondante dans la colonne verticale (dans ce cas, la colonne verte). Et ainsi de suite jusqu’à ce que toutes les lettres soient remplacées et que le texte soit déchiffré. Peut-être que cette explication est un peu trop difficile et qu’un exemple t’aidera mieux, mot-clé = « hebbes ».

| Texte secret | N | I | P | B | E | U | O | M | O | H |

| mot-clé | H | E | B | B | E | S | H | E | B | B |

| Solution | G | E | O | C | A | C | H | I | N | G |

🤐 Le carré de Polybe

Le carré de Polybe est un cryptage qui utilise une matrice de 5 par 5 dans laquelle les lettres sont remplacées par des chiffres. Les chiffres sont déterminés par la ligne et la colonne dans lesquelles se trouvent les lettres de l’alphabet dans le carré de Polybe.

| 1 | 2 | 3 | 4 | 5 | |

| 1 | A | B | C | D | E |

| 2 | F | G | H | I/J | K |

| 3 | L | M | N | O | P |

| 4 | Q | R | S | T | U |

| 5 | V | W | X | Y | Z |

Un exemple, le mot Geocaching est représenté par des chiffres de cette manière:

| G | E | O | C | A | C | H | I | N | G |

| 22 | 15 | 34 | 13 | 11 | 13 | 23 | 24 | 33 | 22 |

D’ailleurs, il y a une variante supplémentaire du Polybius carré : si vous avez une clé, le Polybius carré est différent. Dans cette matrice, vous devez d’abord entrer la clé (seules les lettres uniques), puis remplir les autres lettres de l’alphabet dans les cases vides par ordre alphabétique.

Dans l’exemple ci-dessous, vous pouvez voir le carré de Polybius avec le mot-clé Geocaching.

| 1 | 2 | 3 | 4 | 5 | |

| 1 | G | E | O | C | A |

| 2 | H | I/J | N | B | D |

| 3 | F | K | L | M | P |

| 4 | Q | R | S | T | U |

| 5 | V | W | X | Y | Z |

Voulez-vous rendre les choses un peu plus difficiles ? Alors vous pouvez également créer un chiffrement double avec le carré de Polybius : c’est le chiffre de Bifid sur lequel nous ne nous attarderons pas ici.

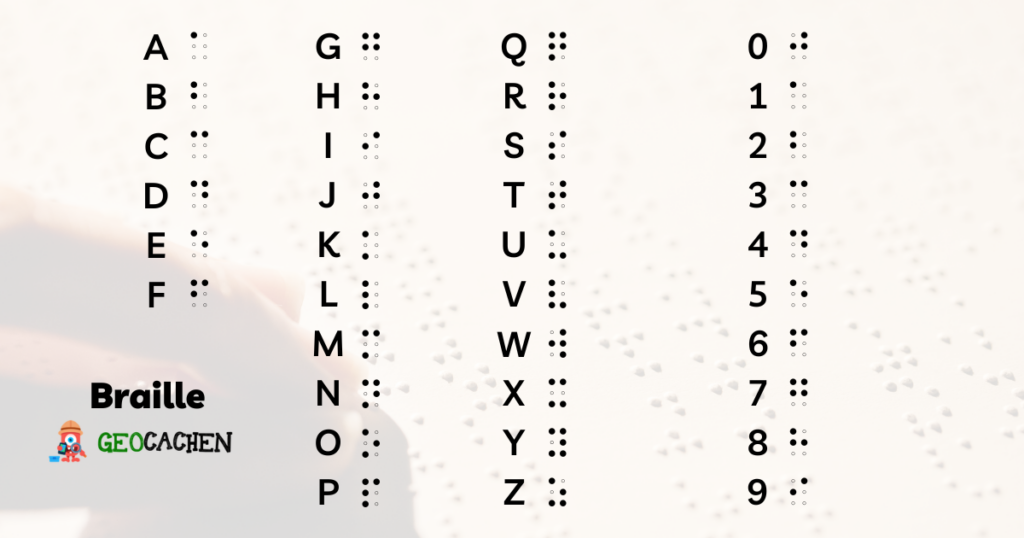

🤐 Braille

Le Braille est peut-être un peu étrange ici : en réalité, ce n’est pas un code secret. Il s’agit d’un alphabet créé pour les personnes aveugles et malvoyantes. Cependant, il est également souvent utilisé pour créer des puzzles et crypter des textes ou des codes chiffrés. C’est un alphabet très reconnaissable car chaque lettre ou chiffre est représenté par des points qui forment une élévation sur le papier. L’alphabet Braille peut également être représenté par 6 points (une grille de 2 sur 3) qui sont remplis ou non.

🤐 Chiffrement par substitution

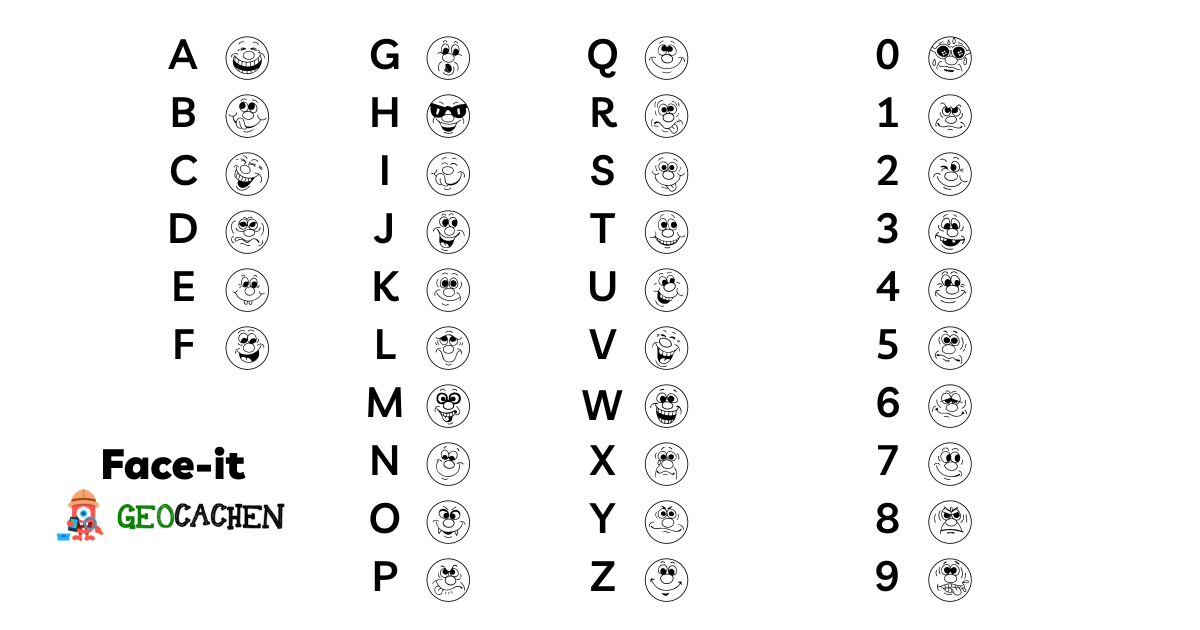

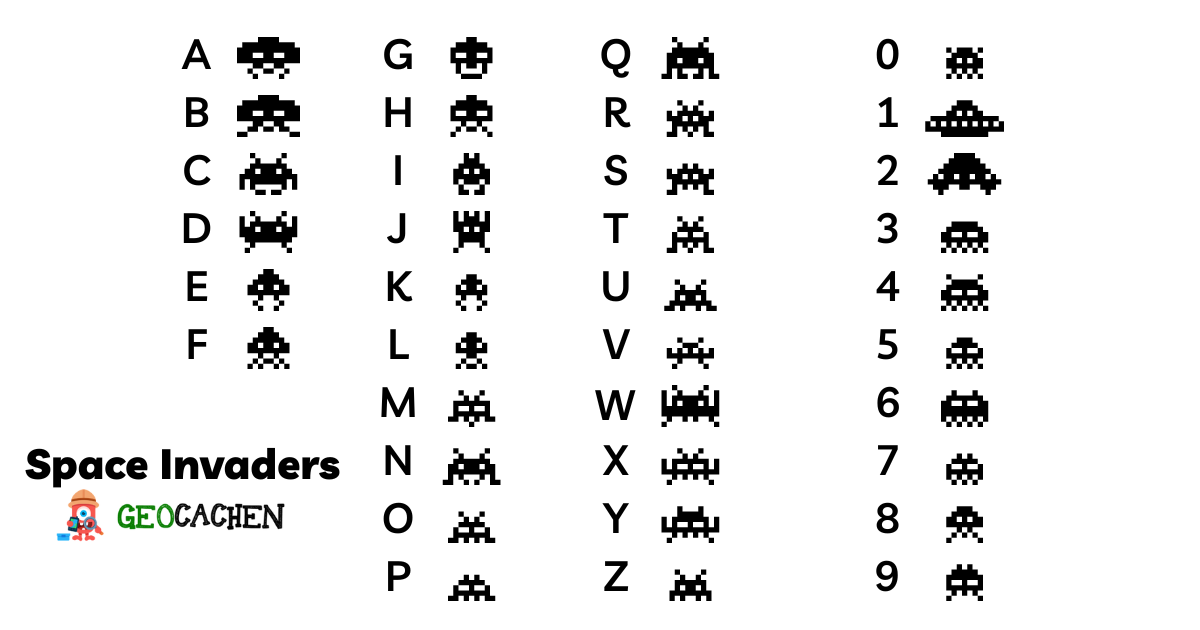

Peut-être que le terme « substitution » ne vous dit pas grand-chose, mais c’est un principe très simple. En cryptographie, la substitution est une méthode qui remplace chaque lettre de l’alphabet et chaque chiffre par des symboles. Chaque lettre ou chiffre est simplement remplacé par un symbole.

Cela devient peut-être plus clair si nous énumérons quelques exemples d’alphabets de substitution : code des hommes dansants, hiéroglyphes, oiseaux sur un fil, atlantean, alphabet horloge, ABC des lutins, code du labyrinthe, … En bref, il existe de nombreuses méthodes de substitution. Si vous souhaitez découvrir quelques-uns des alphabets de substitution les plus couramment utilisés, consultez notre tableau de codes secrets. Vous trouverez également ci-dessous quelques exemples de substitution.

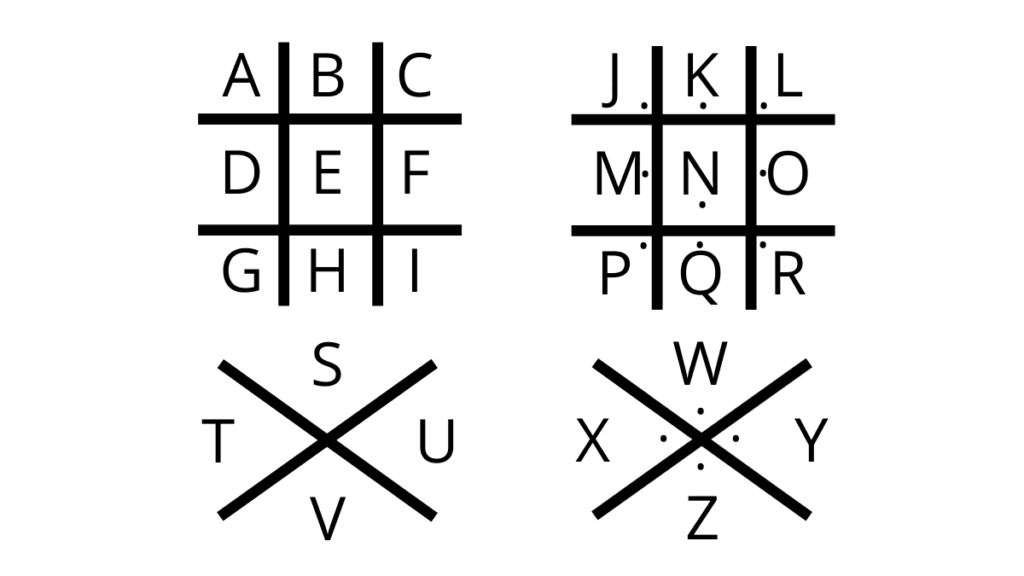

🤐 Chiffre des francs-maçons

Le chiffre des francs-maçons est également connu sous le nom de code Pigpen, peut-être connaissez-vous ce nom ? Dans ce code secret, chaque lettre de l’alphabet est représentée par un symbole. La clé pour déchiffrer un texte est visible dans l’image ci-dessous. Faites particulièrement attention aux détails : certains symboles ont un point, ce qui permet de créer 26 symboles uniques. En réalité, le code Pigpen est aussi un chiffrement simple 1-à-1 dans lequel chaque lettre est représentée par un symbole, mais la difficulté réside dans la compréhension de la clé ci-dessous.

Voici un exemple pour expliquer le code Pigpen : le mot « geocaching » peut être représenté et déchiffré avec ce code secret de la manière suivante.

|  |  |  |  |  |  |  |  |  |

| G | E | O | C | A | C | H | I | N | G |

🤐 Chiffrement par transposition

Nous avons déjà parlé du chiffre de substitution, qui remplace les lettres de l’alphabet par des symboles. Le chiffre de transposition, quant à lui, modifie l’ordre des lettres pour créer des messages secrets. Il fonctionne selon un système organisé basé sur un mot clé pour déterminer l’ordre des lettres et ainsi créer un code secret.

Pour expliquer le chiffre de transposition, voici un exemple : avec le mot clé « cache », nous chiffrons le message « message secret ».

D’abord, vous devez numéroter le mot clé alphabétiquement, puis vous placez le message dans le tableau. Une lettre par colonne : de gauche à droite et de haut en bas.

| C | A | C | H | E |

| 2 | 1 | 3 | 5 | 4 |

| ——— | ——— | ——— | ——— | ——— |

| C | O | D | E | S |

| S | E | C | R | E |

| T | S |

Ci-dessous, vous pouvez lire les colonnes de haut en bas sur la base de la numérotation du mot-clé. Dans notre exemple, cela donne: OES CST DC SE ER

Pour une meilleure lisibilité, nous regroupons le texte par 5 lettres et obtenons notre message secret: OESCS TDCSE ER

Pouvez-vous craquer le code secret de la CIA ?

Le siège de la CIA est situé à Langley en Virginie et lors de la construction de ce siège, une sculpture a été créée. Cette sculpture est mieux connue sous le nom de Kryptos. Kryptos signifie « caché » en grec et c’est aussi ce que fait cette sculpture : elle contient un message caché qui n’a pas encore été déchiffré à ce jour.

Kryptos cache 4 énigmes avec des codes secrets dont les 3 premières ont déjà été déchiffrées. Vous verrez qu’une autre énigme a été résolue grâce au chiffrement par transposition. La quatrième énigme n’a cependant pas encore été résolue : peut-être que c’est quelque chose pour vous et que cela vous permettra d’obtenir un emploi à la CIA ? Il existe d’ailleurs une cache de géocaching dédiée au code secret de la CIA : GC9AFA1 où des codes secrets seront bien sûr utiles.